Objectes multimèdia amb l’etiqueta: Informàtica general

Resultats de la cerca

Sensors per controlar el Parkinson

Accés obert

29 de gen. 2015

Malgrat que el Parkinson és una malaltia crònica, hi ha mesures per controlar i estabilitzar-ne els símptomes. Un grup d’investigadors de la UPC ha dissenyat un dispositiu, equipat amb sensors, que controla els moviments dels malalts i subministra informació, en temps real, als neuròlegs, la qual els facilita l’ajustament de la medicació, tal com ens explica en aquest vídeo Albert Samà, professor de l’Escola Politècnica Superior d’Enginyeria de Vilanova i la Geltrú (EPSEVG), i investigador del Centre d'Estudis Tecnològics per a l'Atenció a la Dependència i la Vida Autònoma (CETpD).

El dispositiu Rempark és un sistema amb sensors dissenyat per portar-lo enganxat a la cintura i que permet analitzar els moviments dels malalts de Parkinson. Semblant a un telèfon mòbil, l’aparell monitora els moviments dels pacients mitjançant complexos algoritmes. Un dels aspectes pioners del dispositiu és que actua en temps real, de manera que el neuròleg pot tenir referències diàries i ajustar la medicació en funció de l’estat del pacient.

El dispositiu Rempark és un sistema amb sensors dissenyat per portar-lo enganxat a la cintura i que permet analitzar els moviments dels malalts de Parkinson. Semblant a un telèfon mòbil, l’aparell monitora els moviments dels pacients mitjançant complexos algoritmes. Un dels aspectes pioners del dispositiu és que actua en temps real, de manera que el neuròleg pot tenir referències diàries i ajustar la medicació en funció de l’estat del pacient.

Reciclatge electrònic

Accés obert

10 de des. 2014

Els residus dels aparells elèctrics i electrònics, els anomenats RAEE, van generar, només l'any 2013, 50 milions de tones de deixalles a tot el món. Eva Vidal, investigadora del Departament d'Enginyeria Electrònica, ens parla en aquest vídeo de la viabilitat del reciclatge d'aquests aparells, tant des del punt de vista ambiental, com social i econòmic, i com s'està incorporant, en la formació dels futurs enginyers i enginyeres, l'anàlisi de tota la vida útil del producte (producció, ús i disposició final) a través de la incorporació de la competència de Sostenibilitat i Compromís Social en els plans d'estudis.

Residus electrònics. On van a parar?

Accés obert

9 de des. 2014

El Conveni de Basilea estableix el control dels moviments transfronterers dels residus perillosos i la seva eliminació. Aquest Conveni va ser adoptat el 22 de març de 1989 a Suïssa, i va entrar en vigor el 5 de maig de 1992, data en què va passar a ser un compromís internacional dels països que el van ratificar. Aquest Conveni s'ha convertit en l'acord multilateral sobre residus més important, i ha establert un règim normatiu global per a la minimització de la generació de residus, la gestió ambientalment racional dels residus perillosos i el control dels seus moviments transfronterer.

Malgrat aquesta convenció i els sistemes de gestió de residus de què disposem, Eva Vidal, investigadora del Departament d'Enginyeria Electrònica, ens explica en aquest vídeo que només el 25% dels residus que generem arriba un cicle de reciclatge adequat i que molts d'aquests van a parar a països com Ghana, on l'antic aiguamoll d'Agbogbloshie —situat als afores d'Accra—s'ha convertit en un gran abocador il·legal de deixalles electròniques i un dels punts més contaminants del planeta.

Malgrat aquesta convenció i els sistemes de gestió de residus de què disposem, Eva Vidal, investigadora del Departament d'Enginyeria Electrònica, ens explica en aquest vídeo que només el 25% dels residus que generem arriba un cicle de reciclatge adequat i que molts d'aquests van a parar a països com Ghana, on l'antic aiguamoll d'Agbogbloshie —situat als afores d'Accra—s'ha convertit en un gran abocador il·legal de deixalles electròniques i un dels punts més contaminants del planeta.

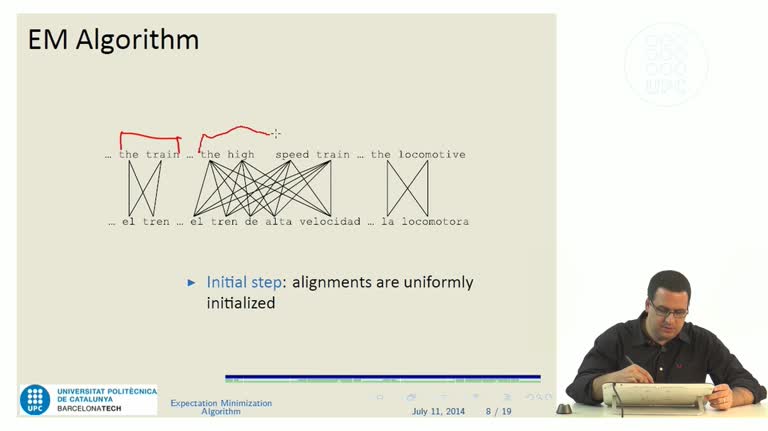

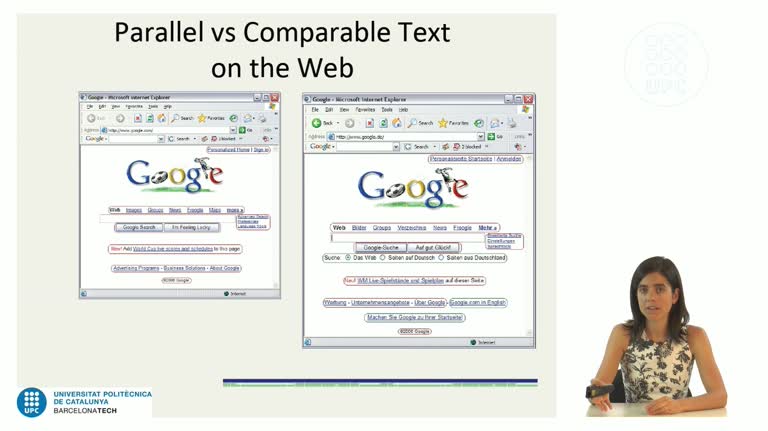

Alignment (II) - IBM Model 1 and EM

Accés obert

17 d’oct. 2014

Setmana 2, punt 2 del MOOC "Approaches to machine translation: rule-based, statistical and hybrid".

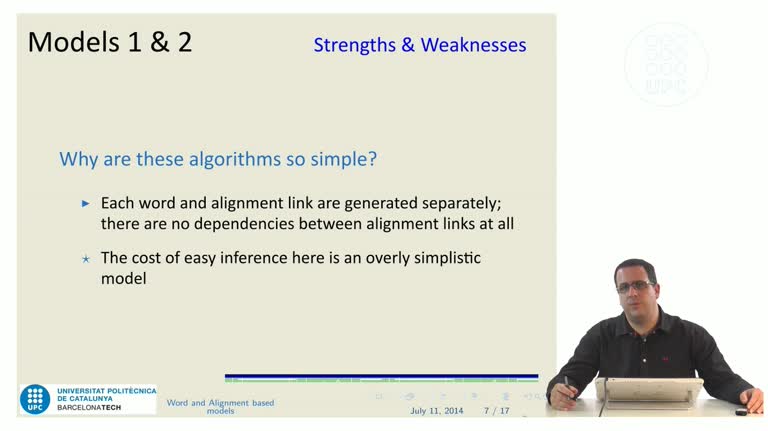

Alignment (III) - IBM Model 2 and HMM

Accés obert

17 d’oct. 2014

Setmana 2, punt 3 del MOOC "Approaches to machine translation: rule-based, statistical and hybrid".

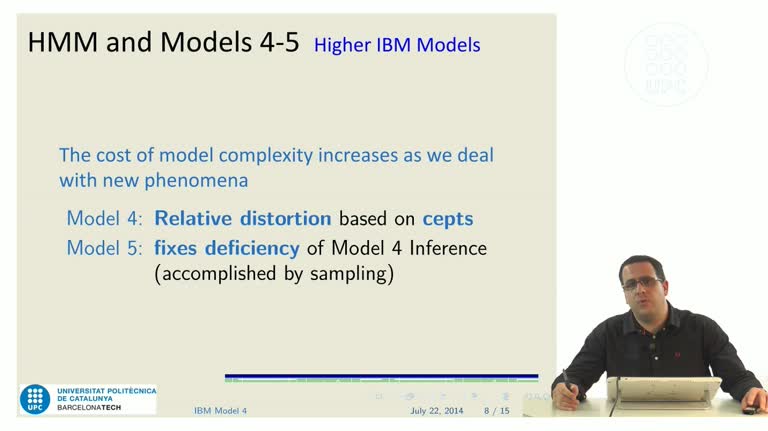

Alignment (IV) - IBM Higher Models

Accés obert

17 d’oct. 2014

Setmana 2, punt 4 del MOOC "Approaches to machine translation: rule-based, statistical and hybrid".

Introduction: MT Approaches

Accés obert

1 d’oct. 2014

Setmana 1, punt 2 del MOOC "Approaches to machine translation: rule-based, statistical and hybrid".

Forthcoming MOOC on Approaches to machine translation

Accés obert

17 de set. 2014

Presentació del MOOC "Approaches to machine translation: rule-based, statistical and hybrid".

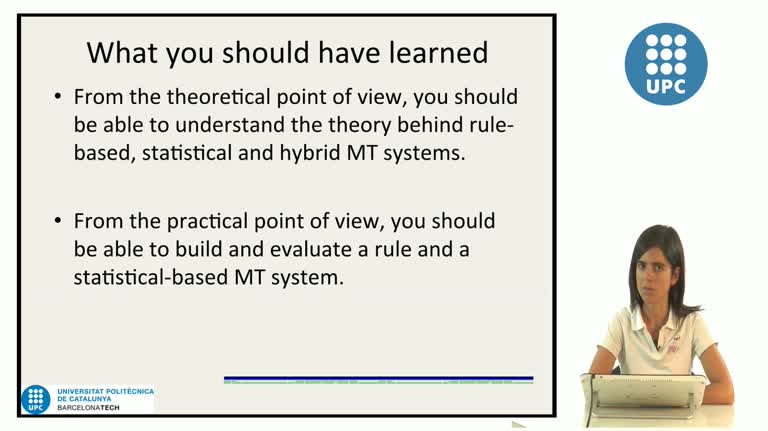

Conclusions

Accés obert

24 de jul. 2014

Setmana 5, conclusions del MOOC "Approaches to machine translation: rule-based, statistical and hybrid".

Apps: com protegir les meves dades?

Accés obert

7 de febr. 2014

Actualment es descarreguen a Espanya 4 milions d’aplicacions mòbils al dia. Bona part d’aquestes aplicacions requereixen un correu electrònic, l’ús dels contactes de l’agenda del mòbil o bé, fins i tot, accés a dades privades i credencials d’accés. Garantir la protecció de la informació de caràcter personal que emmagatzema un mòbil requereix limitar els possibles accessos i privilegis de les apps, tal i com ens explica en aquest vídeo Manuel García-Cervigón, investigador de l’inLab FIB, que identifica els principals riscos associats a la descarrega d'apps i algunes recomanacions útils per minimitzar els riscos.

Les darreres innovacions i solucions tecnològiques en seguretat per a la telefonia mòbil es donaran cita a Barcelona, del 24 al 27 de febrer, al Mobile World Congress 2014, l’esdeveniment mundial més rellevant sobre tecnologia mòbil. La UPC participarà amb un estand propi dins el pavelló català, a l’App Planet (Hall 8.1), on donarà a conèixer la recerca d’avantguarda que duen a terme els grups de recerca de la Universitat en els diferents àmbits vinculats a la futura generació de telèfons mòbils.

Les darreres innovacions i solucions tecnològiques en seguretat per a la telefonia mòbil es donaran cita a Barcelona, del 24 al 27 de febrer, al Mobile World Congress 2014, l’esdeveniment mundial més rellevant sobre tecnologia mòbil. La UPC participarà amb un estand propi dins el pavelló català, a l’App Planet (Hall 8.1), on donarà a conèixer la recerca d’avantguarda que duen a terme els grups de recerca de la Universitat en els diferents àmbits vinculats a la futura generació de telèfons mòbils.

Realitat augmentada. Un nou medi?

Accés obert

31 d’oct. 2013

Lliçó pràctica sobre la realitat augmentada: des dels seus inicis fins a reflexionar sobre el futur d'aquesta tecnologia.

La difícil lluita contra l'spam

Accés obert

5 de març 2013

La suplantació d’identitat per enviar publicitat és una de les principals conseqüències d’un atac de phishing. El phisfer es fa passar per una empresa o institució de confiança i, mitjançant una aparent comunicació oficial electrònica, intenta obtenir la contrasenya o la informació bancària dels usuaris que cauen en el parany. El robatori de diners dels comptes bancaris, la venda de dades personals i la suplantació d’identitat per enviar publicitat són les principals conseqüències d’un atac de phishing.

El sistema de llistes negres, blanques i grises i els filtres sintàctics són, ara com ara, les principals tècniques per evitar el correu brossa o spam, tal i com ens explica en aquest vídeo Òskar Linares, tècnic d’UPCnet, l’empresa del Grup UPC que presta serveis en tots els àmbits de les TIC.

El sistema de llistes negres, blanques i grises i els filtres sintàctics són, ara com ara, les principals tècniques per evitar el correu brossa o spam, tal i com ens explica en aquest vídeo Òskar Linares, tècnic d’UPCnet, l’empresa del Grup UPC que presta serveis en tots els àmbits de les TIC.